Se agregaron dos vulnerabilidades de Zabbix al catálogo de vulnerabilidades explotadas conocidas de la Agencia de Seguridad e Infraestructura de Ciberseguridad (CISA) de EE. UU.

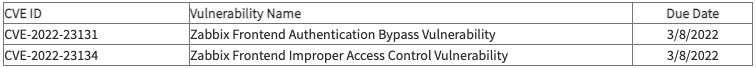

Las agencias civiles federales tienen hasta el 8 de marzo para parchear CVE-2022-23131 y CVE-2022-23134, una vulnerabilidad de omisión de autenticación de Zabbix Frontend y una vulnerabilidad de control de acceso inadecuado de Zabbix Frontend. Zabbix es una popular plataforma de monitoreo de código abierto.

Los parches para los problemas se lanzaron en diciembre. Zabbix explicó que en el caso de instancias «donde la autenticación SAML SSO está habilitada (no predeterminada), los datos de la sesión pueden ser modificados por un actor malicioso, porque no se verificó el inicio de sesión de un usuario almacenado en la sesión».

«Un actor malicioso no autenticado puede explotar este problema para aumentar los privilegios y obtener acceso de administrador a Zabbix Frontend. Para realizar el ataque, se requiere que la autenticación SAML esté habilitada y el actor debe conocer el nombre de usuario del usuario de Zabbix (o usar la cuenta de invitado, que está deshabilitado de forma predeterminada), » dijo Zabbix.

«Para remediar esta vulnerabilidad, aplique las actualizaciones enumeradas en la sección ‘Versión corregida’ a los productos apropiados, o si no es posible una actualización inmediata, siga las soluciones presentadas».

Zabbix le dio crédito a Thomas Chauchefoin de SonarSource por descubrir y reportar el problema. SonarSource lanzó su propio blog sobre las vulnerabilidades donde Chauchefoin entra en detalles sobre las complejidades del problema. Lo descubrió en noviembre y notó que el parche inicial propuesto por Zabbix podía pasarse por alto.

Casey Bisson de BluBracket explicó que Zabbix es ampliamente utilizado por empresas de todos los tamaños para monitorear servidores y equipos de red en todas partes, desde centros de datos hasta sucursales.

«Una vulnerabilidad que permite a los atacantes pasar los controles de autenticación podría darles acceso a detalles extensos sobre la infraestructura», dijo Bisson.

«Los detalles en Zabbix podrían revelar un mapa de redes y equipos confidenciales de la empresa en las profundidades de las redes de la empresa, incluidas versiones potencialmente vulnerables de software en ese equipo. Esa información podría usarse para atacar más ataques electrónicos, ingeniería social y phishing».

CISA

Mike Parkin de Vulcan Cyber agregó que Zabbix tiene una base de usuarios distribuida en todo el mundo, con muchos en Europa, y repartida en una variedad de verticales.

Tanto el Centro Nacional de Seguridad Cibernética de los Países Bajos como el Equipo de Respuesta a Emergencias Informáticas de Ucrania publicaron avisos sobre el problema en los últimos días. El aviso de Ucrania dice que CVE-2022-23131 tiene un nivel de gravedad de 9.1.

Parkin señaló que la superficie de ataque se reduce porque el objetivo debe estar en una configuración no predeterminada y el atacante necesita conocer un nombre de usuario válido.

«Zabbix ha incluido una solución alternativa, deshabilitar la autenticación SAML, y se han lanzado parches, por lo que debería ser sencillo para las organizaciones afectadas mitigar este problema», dijo Parkin.